Het Agentschap voor cyberbeveiliging en infrastructuurbeveiliging (CISA) heeft onlangs een dringende waarschuwing afgegeven die elke organisatie in de kiem zou moeten smoren. Meerdere cybercriminelen zijn actief bezig met het implementeren van commerciële spyware die gericht is op populaire berichten-apps op iOS- en Android-apparaten. Hun doel is duidelijk: privégesprekken stelen, bewegingen volgen en gevoelige gegevens rechtstreeks van mobiele apparaten halen.

Hoewel recente campagnes zich richtten op belangrijke doelwitten in de VAE, waaronder journalisten, dissidenten en overheidsmedewerkers, zal deze dreiging niet onder controle blijven. Wereldwijd liggen organisaties met intellectueel eigendom, financiële gegevens of kritieke infrastructuur in het vizier.

In tegenstelling tot conventionele malware die eenvoudig door antivirussoftware kan worden gedetecteerd, is deze spyware geavanceerd, sluw en specifiek gericht op berichten-apps, de platforms waar moderne bedrijven zich afspelen:

Bedrijven doen zaken via Slack, WhatsApp, Signal, Telegram, Messenger, WeChat en sms. Als je deze kanalen hackt, riskeer je de hele organisatie.

Volgens CISA kan deze spyware:

Dit is bewakingstechnologie van commerciële kwaliteit, ontworpen voor persistentie en stealth.

CISA identificeert verschillende veelvoorkomende infectievectoren:

Kritisch punt: Je hoeft niet altijd op een dubieuze link te klikken om geïnfecteerd te raken. De meeste installaties vereisen echter nog steeds dat gebruikers apps installeren van buiten de officiële Android- en Apple-winkels, een enorm waarschuwingssignaal dat beveiligingsgetrainde personen onmiddellijk zouden moeten herkennen.

Het probleem? De meeste werknemers begrijpen deze risico's niet, waardoor opleiding, communicatie en training essentieel zijn.

Berichten-apps zijn het ultieme aanvalsoppervlak geworden omdat ze:

Mobiele apparaten zijn tegenwoordig de primaire eindpunten, maar de meeste bedrijven beschouwen mobiele beveiliging nog steeds als optioneel.

Spyware wint door BYOD (Bring Your Own Device) zonder controle.

Implementeer een gelaagd systeem:

Onderwijs moet verder gaan dan 'klik niet op verdachte links'. Train medewerkers om:

Bepaal welke berichten-apps zijn goedgekeurd voor zakelijk gebruik en blokkeer vervolgens alle andere apps via:

Vergeet niet: Je kunt niet beschermen wat je niet kunt controleren.

Spyware maakt vaak gebruik van kwetsbaarheden in niet-gepatchte besturingssystemen. "Update nu" moet een beleid worden binnen de organisatie, en geen suggestie. Start alle systemen, inclusief werkstations en mobiele apparaten, minstens wekelijks opnieuw op om ervoor te zorgen dat patches zijn geïnstalleerd en het systeemgeheugen is gewist.

Zelfs als een apparaat gecompromitteerd is, zouden aanvallers geen toegang mogen krijgen tot e-mail, CRM, cloudopslag en financiële systemen. De Zero Trust-principes gelden ook voor mobiele apparaten.

Beschermingsvermenigvuldiger: Implementeer wachtwoordbeheerders met unieke wachtwoorden en FIDO (Fast Identity Online)-sleutels om te voorkomen dat inloggegevens worden misbruikt na een datalek bij één apparaat.

Als werknemers berichten-apps gebruiken voor zakelijke doeleinden, MTD is niet langer optioneel. Zie het als Endpoint Detection and Response (EDR) voor mobiele apparaten: essentiële beveiligingsinfrastructuur.

Als u vermoedt dat een apparaat is gecompromitteerd, volgt u dit protocol:

Belangrijk: Mobiele spyware is ontworpen om hardnekkig te zijn. Een app verwijderen verwijdert deze niet.

De waarschuwing van CISA onderstreept een kritieke realiteit: Mobiele apparaten zijn tegenwoordig doelgerichte toegangspunten tot bedrijfsomgevingen.

Spyware is goedkoop, effectief, sluipend en specifiek ontworpen om de apps aan te vallen waar bedrijven het meest afhankelijk van zijn. Als uw beveiligingsstrategie nog steeds draait om laptops, firewalls en e-mailscans, loopt u al achter.

Mobiele beveiliging is geen optionele infrastructuur, maar de basis van Geen vertrouwen veiligheid in een wereld waarin afstand de boventoon voert.

De waarschuwing van CISA is direct en de rapportage van CyberScoop bevestigt het: spyware die berichten-apps aanvalt, is geen theorie. Het is actief, verspreid en effectief.

Hoewel recente aanvallen zich richtten op hooggeplaatste personen in de VAE, is het slechts een kwestie van tijd voordat soortgelijke campagnes zich wereldwijd op bedrijven richten. Organisaties die hun mobiele beveiliging niet verbeteren, zullen merken dat cybercriminelen het voor hen doen, op de voorwaarden van de aanvallers.

De tijd om te handelen is nu.

Ontdek en deel de nieuwste trends, tips en best practices op het gebied van cyberbeveiliging, maar ook nieuwe bedreigingen waar u op moet letten.

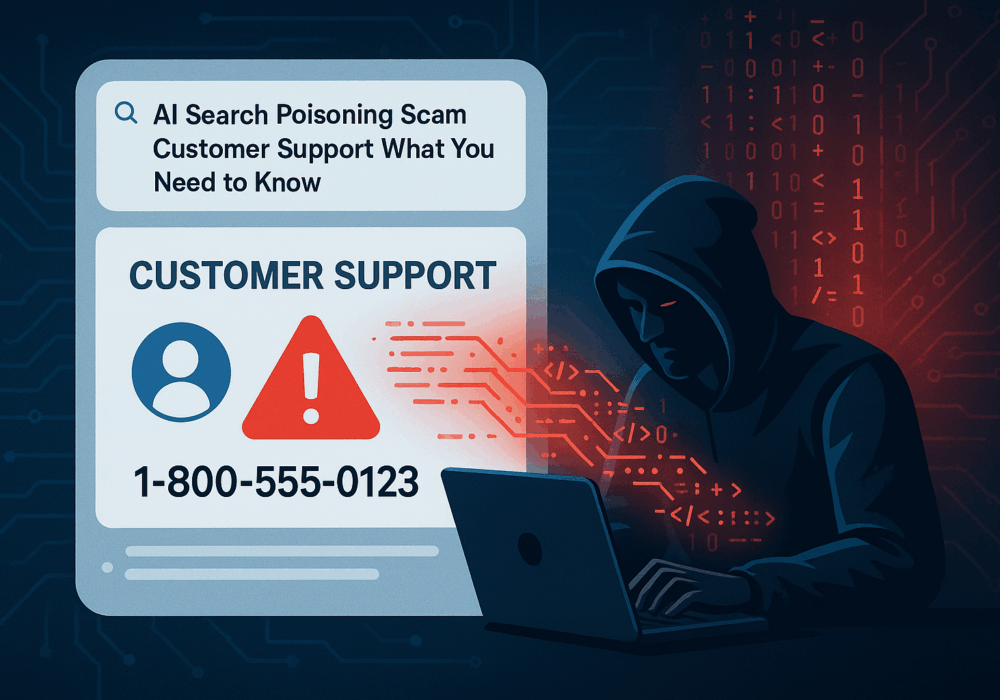

Cybercriminelen volgen altijd de internetkijkers. Niet letterlijk, maar figuurlijk. En de kijkers van vandaag zijn...

Lees meer

Actieve aanvallen op berichten-apps Het Cybersecurity and Infrastructure Security Agency (CISA) heeft onlangs...

Lees meer

De arbeidsmarkt is enorm veranderd sinds COVID-19. De tijd dat IT-beheerders achter een corporate bureau zaten, is voorbij.

Lees meerKrijg een scherper beeld van menselijke risico's met een positieve aanpak die traditionele phishingtests overtreft.