En 2025, los hackers siguen explotando archivos de Office, lo que los convierte en un importante vector de ataque para la ciberdelincuencia. Comprender estas vulnerabilidades le ayudará a proteger los datos, dispositivos, redes y reputación de su organización. Aquí presentamos las tres principales vulnerabilidades de seguridad de Microsoft Office en uso activo y las estrategias clave para defenderse.

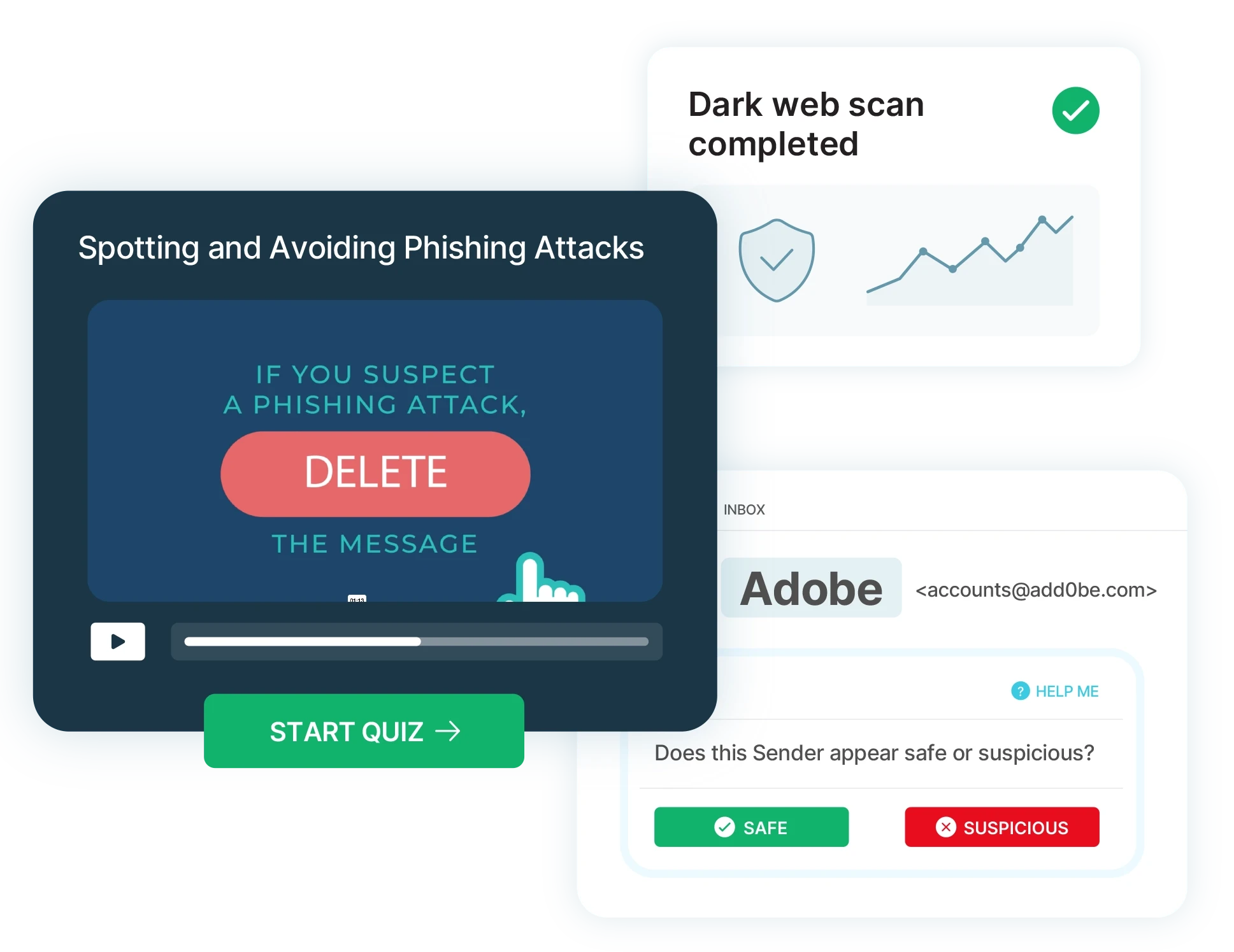

Los ataques de phishing que involucran archivos de Microsoft Office siguen siendo frecuentes debido a su ubicuidad y eficacia. Los atacantes envían facturas o informes falsos como archivos de Word o Excel para engañar a los destinatarios y que abran archivos adjuntos maliciosos. Muchas veces, estos correos electrónicos provienen de alguien conocido; su correo electrónico ha sido comprometido.Compromiso de correo electrónico comercial). A los usuarios que abren el archivo adjunto se les solicita que habiliten macros o hagan clic en enlaces. Esto lleva a sitios web falsos que roban credenciales o tokens de sesiónOtro vector de ataque envía un código QR como si fuera un certificado de regalo. Al escanearlo, los usuarios visitan un sitio web malicioso que roba sus credenciales, tokens de sesión o inicia la descarga de malware.

Las medidas mencionadas se centran en explotar a los usuarios finales mediante ingeniería social. Se aprovechan de la ubicuidad del correo electrónico, los archivos adjuntos y las relaciones de confianza con terceros conocidos. Existe otro vector de ataque: la explotación de parches faltantes en los sistemas de los usuarios finales. Microsoft publicó parches para estas vulnerabilidades, pero muchos sistemas siguen sin parchearse.

Los hackers siguen explotando la vulnerabilidad CVE-2017-11882 en versiones obsoletas de Office, a pesar de los parches publicados en 2017. La falla del Editor de Ecuaciones permite a los atacantes ejecutar código cuando los usuarios abren documentos maliciosos sin necesidad de hacer clic. Los exploits que aprovechan esta vulnerabilidad suelen distribuir malware como... Agent Tesla, un ladrón de información Troyano de acceso remoto (RAT).

.docm, .xlsm, .hta y .js en la puerta de enlace o punto final del correo electrónico. Solo se permiten formatos de uso común como .docx or .xlsx que no admiten macros integradas.Dejando de lado los exploits de archivos adjuntos más comunes, el tercer exploit utilizado activamente en 3 solo requiere que el usuario final haga clic en un archivo malicioso.

La vulnerabilidad "Follina" (CVE-2022-30190) explota la Herramienta de Diagnóstico de Soporte Técnico de Microsoft (MSDT) mediante documentos de Office especialmente diseñados. Los atacantes insertan URL maliciosas en los documentos de Office. Al abrirlos, las URL activan la ejecución remota de código sin macros. Este exploit se ha utilizado para implementar diversas cargas útiles, incluidas las ocultas mediante... esteganografía—ocultar código malicioso dentro de archivos de imagen.

Ejecute cmd como administrador y escriba: reg delete HKEY_CLASSES_ROOTms-msdt /f

Configurar a través de Intune, Política de grupo o PowerShell:

Establecer-MpPreference -Reglas de reducción de superficie de ataque_Ids D4F940AB-401B-4EFC-AADC-AD5F3C50688A -Reglas de reducción de superficie de ataque_Acciones habilitadas

La explotación continua de las vulnerabilidades de Microsoft Office subraya la necesidad de contar con medidas de seguridad proactivas continuas. Actualizar el software periódicamente, capacitar a los usuarios e implementar mecanismos avanzados de detección de amenazas son pasos esenciales para defenderse de estas amenazas persistentes. Al mantenerse informadas sobre las técnicas de explotación actuales y mantener sólidas prácticas de ciberseguridad, las organizaciones pueden mitigar los riesgos asociados con los documentos maliciosos de Office.

¿Aún no estás listo para registrarte, pero quieres saber más? Asiste a nuestro seminario web mensual para ver una demostración de CyberHoot, hacer preguntas y descubrir las novedades. Haz clic en el recuadro verde de abajo para registrarte. ¡Lo presiento!

Descubra y comparta las últimas tendencias, consejos y mejores prácticas en ciberseguridad, junto con nuevas amenazas a las que debe prestar atención.

En ciberseguridad, no todos los ataques se realizan mediante malware sofisticado o exploits de día cero. Algunos de los más efectivos...

Leer másObtenga una visión más clara de los riesgos humanos, con un enfoque positivo que supera las pruebas de phishing tradicionales.